Computadores e equipamentos informatizados podem se comunicar uns com os outros através de padrões estabelecidos que ditam como cada participante da conversa deve se comportar. O padrão utilizado na Internet (e na maioria dos sistemas atuais) é o chamado "Cliente/Servidor". Você certamente já ouviu falar disso mas, afinal, do que se trata?

A comunicação em um ambiente cliente/servidor é composta de dois módulos básicos um módulo que faz requisições de serviços - cliente - e outro que recebe estes pedidos para executar as tarefas pedidas - servidor- e, eventualmente, retornar o resultado desta tarefa. Você utiliza enormemente este esquema durante sua conexão Internet. Por exemplo, o seu navegador - que é o programa cliente - fez um pedido ao programa servidor instalado nos computadores onde estão hospedadas as páginas deste site, que o recebeu e respondeu com a página pedida - esta que você está lendo agora. O mesmo acontece quanto você verifica seus e-mails, baixa arquivos etc.

Como você já deve ter imaginado, a maior parte dos programas utilizados no seu computador só precisa fazer pedidos e esperar a resposta, ou seja, são programas clientes. Teoricamente é isso o que deve acontecer, mas nem sempre nossos computadores são tão inofensivos. Os grandes vilões dos últimos anos são programas que invertem este papel, fazendo com que nossos computadores se tornem servidores. A maioria arrasadora vem na modalidade de "cavalos-de-tróia" (os famosos trojans), por isso se convencionou chamar este método de "invasão através de cavalos-de-tróia".

O que acontece, geralmente, é que um usuário recebe um programa de alguém, através de qualquer meio - por e-mail, ICQ, fazendo um download ou por disquete - e o executa em seu computador. Este programa, após ser executado, instala um "servidor" que passa a responder aos pedidos de conexão pela Internet, ou seja, seu computador adquire as características de um "servidor Internet". Os tipos de pedidos que ele pode aceitar e executar variam de acordo com o programa "servidor" instalado.

Uma característica presente neste tipo de comunicação é a necessidade de se atribuir "portas de comunicação" por onde os pedidos e as respostas irão passar. Todos os programas para uso na Internet se utilizam destas portas que geralmente são abertas com o intuito de fazer pedidos a servidores remotos. Quando um computador está, digamos, "infectado" por um programa servidor, este abre uma porta naquele, de forma a permitir que outros computadores façam pedidos através dela.

Com base nesta explicação, percebemos que não é necessário nem interessante impedir que nossos computadores abram portas. Se isso for feito, nenhum dos nossos programas irá funcionar. O que precisamos fazer é impedir que programas maliciosos abram portas para receber conexões! Através delas é que hackers ou crackers podem vasculhar seu computador.

E como fechar as portas? Simples, vamos usar um exemplo:

Eu vejo que meu computador tem uma porta aberta e sei que esta porta é referente ao programa de e-mail, pois eu estou checando minha caixa postal no provedor e sei que é necessário uma porta para isso. Se eu quiser fechá-la, basta fechar meu programa de e-mail. Parece simples, mas o problema é identificar a que programa uma porta está relacionada. Além desta identificação ser complexa, caso encontremos uma porta relacionada a um servidor malicioso precisaremos ainda encontrar o próprio programa servidor, que na grande maioria das vezes está escondido ou inacessível.

O ideal neste caso é deixar a identificação destes programas a cargo de outros programas especializados nessa tarefa. Ao encontrar e remover um programa servidor do seu computador, a porta associada a ele será automaticamente fechada, já que não há mais nenhum programa responsável por abri-la. Estes rastreadores podem ser programas especializados em procura de "servidores maliciosos" conhecidos ou mesmo programas antivírus, já que o método utilizado para se vasculhar o computador é semelhante ao utilizado para se encontrar um vírus.

Para se fazer um teste em seu computador ou, por curiosidade, quiser verificar as portas que estão sendo abertas, o comando que mostra estas conexões é o "netstat". Executando este programa com o parâmetro "-a", serão mostradas todas as conexões ativas, por exemplo: Iniciar > Arquivos de Programas > Prompt do MS-DOS.

c\>netstat -a

Conexões ativas:

Protocolo Usado Endereço Local Endereço Remoto Estado da Conexão

------------------ ------------------ --------------------- ----------------------

| | | |

.----´ .------------´ .-----------------´ .-------------------´

| | | |

v v v v

TCP localhost1249 www.uol.com.br80 ESTABLISHED

A listagem original possui várias e várias linhas como esta, cada uma relatando o estado de uma porta de conexão. O exemplo acima nos diz que meu computador (localhost) está se comunicando pela porta 1249 com o computador no endereço www.uol.com.br, que está recebendo os pedidos pela porta 80. A conexão foi estabelecida (Established). A porta 80 está especificada mundialmente como sendo a porta padrão para a Web. Resumindo, estou navegando no site do Universo Online.

O que muitos usuários fazem após a execução deste comando é entrar em desespero, pois mesmo em condições normais e, dependendo da configuração do computador de cada pessoa, muitas portas podem aparecer abertas. Elas são responsáveis pelo funcionamento do Windows, principalmente (mas não exclusivamente) em rede. O método usado para se identificar servidores maliciosos com base nas portas que eles abrem é extremamente falho pois, além desta porta poder ser alterada, existem muitos programas e muitas portas disponíveis, e alguns deles utilizam portas que não podem ser fechadas, pois afetaria o funcionamento do sistema.

Na verdade o estado que mais preocupação demanda é o de LISTENING, pois significa que a porta está aberta e tem um programa pronto, escutando a rede, para receber dados (que podem ser instruções maliciosas...).

Por isso a recomendação é a de não se preocupar com o relatório de portas e sim com os programas instalados no seu computador. E, como já foi dito, isto pode ser feito utilizando programas específicos para estas tarefas, ou bons antivírus atualizados. Dessa forma, estaremos cortando o mal pela raiz." Um dos melhores programas para essa tarefa é o Zone Alarm , que tem um fator que o torna ainda mais interessante: Ele é grátis. heheheheheh \o/

Boa vindas

BEM VINDOS

A comunidade hacker's escola do futuro é uma comunidade que foi criada com o objetivo de compartilhar informações e conhecimentos do mundo virtual.

O objetivo maior desse blog é facilitar a vida de todos os nossos membros e usuários da rede que desejam aprender um pouco mais sobre esse mundo que vem crescendo cada vez mais.

Aproveitem!

Noticias:

quarta-feira, 30 de março de 2011

Como abrir portas manualmente no Firewall de conexão com a Internet no Windows XP

Este artigo descreve como abrir portas manualmente no ICF (Firewall de conexão com a Internet) no Windows XP.

Talvez seja necessário abrir portas manualmente nos programas, para que eles funcionem corretamente quando o ICF estiver em uso no computador local ou no computador gateway. Talvez seja necessário abrir uma porta manualmente, se houver um serviço que seja executado em um computador que tem o ICF ativado e que você deseja tornar disponível aos usuários na Internet.

Observação As configurações reais da porta variam de programa para programa.

Para abrir manualmente uma porta, execute estas etapas:

Clique em Iniciar e em Meus locais de rede.

Em Tarefas de rede, clique em Exibir conexões de rede. (Ou clique com o botão direito do mouse em Meus locais de rede e clique em Desktop e em Propriedades.)

Clique com o botão direito do mouse na conexão que você usa para a Internet e clique emPropriedades.

Clique na guia Avançadas e clique em Configurações.

Observação Se o botão Configurações não estiver disponível, o ICF não está ativado para essa conexão e não é necessário abrir portas (porque todas estão abertas).

Clique em Adicionar para abrir uma nova porta.

Na caixa Descrição, digite um nome amigável. Por exemplo, digite Compartilhamento de arquivos: Porta 445.

Na caixa Nome ou endereço IP do computador que hospeda este serviço na rede, digite 127.0.0.1.

Observação É possível especificar o endereço IP de um computador interno. Mas geralmente você usará 127.0.0.1.

Nas caixas Porta externa e Porta interna, digite o número da porta. Geralmente, esse número é o mesmo.

Clique em TCP ou em UDP e em OK.

Repita as etapas de 1 a 9 para cada porta que desejar abrir.Para obter informações adicionais sobre alguns aplicativos e jogos que talvez exijam que você abra manualmente as portas para que os programas funcionem corretamente e para obter informações sobre quais portas de entrada abrir, visite o seguinte site da Microsoft:

http://support.microsoft.com/kb/308127(site em inglês)

segunda-feira, 28 de março de 2011

Montagem, manutenção e instalação de computadores

Você não precisa mais ser técnico para montar seu próprio computador. Acompanhando o crescimento do mercado de informática, a Editora Escala lança este guia que, com uma linguagem simples, ensina passo-a-passo como é feita a montagem de um PC.

Além da estrutura física, abordamos também as etapas de configuração e orientações para torná-lo mais seguro. Confira ainda uma seleção de produtos disponíveis no mercado, desde as máquinas completas até o mais simples periférico.

Você vai ver neste guia:

• Como definir o seu perfil de usuário

• Como montar um PC, com explicações e fotos passo-a-passo

• Como instalar os periféricos

• Dicas para acertar na escolha da sua impressora multifuncional

• Como configurar a bios e instalar o sistema operacional

• Dicas para melhorar o desempenho do seu Windows

• Orientações para tornar o seu PC mais seguro

‘ Glossário de termos de informática

• Como montar um PC, com explicações e fotos passo-a-passo

• Como instalar os periféricos

• Dicas para acertar na escolha da sua impressora multifuncional

• Como configurar a bios e instalar o sistema operacional

• Dicas para melhorar o desempenho do seu Windows

• Orientações para tornar o seu PC mais seguro

‘ Glossário de termos de informática

Manual de sobrevivência no mundo digital – Leoni

Esse é um típico Livro 2.0. O que é isso? É um livro interativo. Hoje eu estou dando o e-book que se transformará num livro físico depois de passar pela crítica de vocês, meus leitores virtuais. Clique aqui e baixe agora!

Esse “Manual de Sobrevivência no Mundo Digital” nasceu de textos que eu publiquei aqui no Diário de Bordo, para dividir com bandas novas e artistas pré-digitais as experiências que eu vinha fazendo para entrar em contato direto com o público e evitar os atravessadores.

Mas muito do que eu venho tentando não é exclusivo do mundo musical. Fomos a primeira indústria a passar pela mudança radical que a internet causou, mas estamos longe de ser a única. Tudo que é digitalizável já está enfrentando, ou vai ter que enfrentar, o fim do monopólio da distribuição, o fim da escassez e a gratuidade. Jornal, TV, publicidade, cinema, livro etc., todos vão ter que encontrar formas de se adaptar a esse mundo novo.

Nero 9 + Serial

sexta-feira, 25 de março de 2011

Aura Free Video Converter 1.31

Com o Aura Free Video Converter, você pode converter dezenas de formatos de vídeos. O programa conta com opções para definir rapidamente o formato dos arquivos criados, com configurações feitas em poucos segundos. O aplicativo ainda apresenta a possibilidade de download do YouTube, o que pode ser feito rapidamente caso você tenha os links dos vídeos que deseja baixar.

A função primordial do aplicativo pode ser realizada em quatro rápidas etapas, sem dificuldades até mesmo para quem nunca lidou com programas do gênero. Nas linhas abaixo, explicaremos um pouco mais sobre como converter os seus vídeos.

Download

AeroWeather

O AeroWeather é uma ferramenta que une características de personalização do sistema operacional com recursos de previsão do tempo. Através de um sistema que modifica as cores das janelas conforme ocorrem mudanças de temperatura, o programa apresenta um resultado bastante interessante para quem procura algo diferente para seu computador.

Utilizando como base a mudança climática externa da localização em que o usuário está, o programa modifica as cores do ambiente Aero conforme mudanças ocorrem. Ou seja, durante a manhã, o computador está com uma cara, e assim que chega meio-dia e a temperatura esquenta, as cores já estão completamente diferentes. Isso tudo de forma automática, sem nenhuma intervenção do usuário.

Download

Color That Site! 0.13

Uma das possibilidades que os layouts em CSS proporcionam tanto para os programadores quanto para os usuários é o alto grau de personalização. Modificar as cores de um determinado item ou mesmo apagar planos de fundo acabam se tornando tarefas simples para todos.

Se você é mais um dos usuários que gostam de levar os conceitos de personalização ao extremo e quer mexer em tudo aquilo que for possível para que as coisas fiquem do seu agrado, uma boa alternativa é contas com as funções do Color That Site!

Trata-se de um complemento para o Mozilla Firefox que permite aos usuários alterar dados no CSS de praticamente qualquer página, transformando sites conhecidos com as combinações de cores que mais lhe agradarem. O complemento é leve, gratuito e a instalação é simples.

Download

Depois do 3D, a era dos aromas artificiais chegará para abalar!

Imagine como seria incrível poder acessar o Tudo Gostoso e sentir os aromas de todas aquelas comidas deliciosas. Seria muito mais fácil decidir o que cozinhar, não é mesmo? Pois se você está achando que isso está completamente fora da realidade, vai se surpreender enquanto descobre que já é possível sincronizar computadores e televisores a máquinas aromatizadoras que trazem o “4D” à tecnologia.

Isso mesmo, uma “nova dimensão” já pode ser aplicada aos vídeos e jogos, fazendo com que os espectadores e gamers sintam muito mais do que dimensões visuais. Os aromas seriam os responsáveis por isso, ou seja, introduziriam os espectadores ainda mais nas atmosferas de visualização e interação com as obras que estão sendo transmitidas.

Os cheiros nos cinemas

Em 2010, os sul-coreanos puderam assistir ao campeão de bilheterias “Avatar” em sessões 4D. As imagens em três dimensões foram somadas a vários outros recursos, como luzes, movimentações das poltronas e cheiros de explosivos em determinadas cenas em que a sensação da pólvora era necessária.

Como pode ser percebido, nesse caso a “quarta dimensão” vai muito além dos cheiros e coloca ainda várias outras sensações para serem percebidas por todas as pessoas que estiverem na sala de cinema. Na verdade, o cheiro da pólvora é apenas um complemento, mas no futuro isso pode mudar.

Com máquinas que realizam combinações de aromas, podem ser criadas ambientações completas para que os espectadores sintam-se realmente inseridos nos contextos dos filmes. Por exemplo, em filmes de guerra podem ser adicionado aroma de pólvora, em cenas com jardins podem ser utilizados aromatizantes de flores e assim por diante.

“Quero isso na minha casa!”

Pois você pode. Graças ao sistema ScentScape (criado pela empresa Scent Sciences), é possível sincronizar vídeos a um aromatizador abastecido com diferentes essências que, combinadas, chegam a emitir dezenas de cheiros diferentes. Todos programados pelo próprio usuário, pois ainda não há filmes que sejam oficialmente sincronizados com o ScentScape.

O lançamento deste aparelho está previsto para o final de 2011 e deve chegar às lojas norte-americanas pelo preço de 70 dólares. O software de edição sairá por mais 20 dólares e os cartuchos de aromas com 20 essências básicas deve custar em torno de 24 dólares. A fabricante garante ainda que podem ser encomendados aromas personalizados.

A Scent Sciences, empresa responsável pelo aparelho, garante ainda que também será possível utilizar o ScentScape para jogos de computador, mas com as mesmas limitações já mencionadas, pois é necessário sincronizar as emissões aromáticas manualmente. Quem sabe no futuro este sistema poderá ser automático, com cheiros já pré-selecionados pelas produtoras de filmes e games..

Mais aromas nos games

Se você achou que o ScentScape não está à altura dos games, talvez a tecnologia que está sendo desenvolvida por engenheiros da Universidade de Birmingham (Inglaterra) faça com que você se anime um pouco mais. Liderada pelo professor Bob Stone, a equipe está testando mecanismos de adição de odores a jogos consagrados, como Half Life e Far Cry.

Este sistema funciona de maneira relativamente simples: parafina combinada com essências é acionada de acordo com a necessidade do jogo (que envia ordens à maquina de liberação dos aromas, sendo que o código do game é alterado para isso). Para aumentar o alcance das essências, cada porção de parafina é presa a um pequeno ventilador.

Bob Stone disse à revista inglesa Soldier Magazine que os cheiros têm sido subestimados há muito tempo. Ele disse também que, depois da visão, o olfato é o sentido humano que oferece maior riqueza de detalhes.

A princípio, este projeto da Universidade de Birmingham não será disponibilizado para os consumidores finais, mas será utilizado em jogos de treinamento militar. A intenção do exército britânico é preparar seus soldados para situações mais reais do que as tradicionais interações oferecidas por jogos (imagem e som).

Também na publicidade

Pode ser que este tipo de tecnologia seja muito cara para ser aplicada em residências, mas, em cinemas, a publicidade com fragrâncias poderia ser um verdadeiro sucesso. Imagine-se em uma sala de cinema que mostra comerciais de restaurantes e exala o aroma dos pratos mais deliciosos.

Ou, então, que tal propagandas de perfumes que são complementadas pelo suave aroma circulando pelo ar? Pois certamente a publicidade iria usar e abusar deste tipo de recursos. Logicamente, a propaganda com fragrâncias só chegaria às casas quando já existisse uma boa parcela da população com mecanismos para isso – e com máquinas a 70 dólares, isso não é tão difícil.

Imprimindo cheiros

As impressoras mais modernas conseguem realizar impressões muito realistas, com cores tão vibrantes quanto às dos objetos fotografados. Por exemplo: uma bela maçã vermelha e brilhante pode ser impressa com estas mesmas qualidades. Mas o aroma doce da fruta não poderá ser sentido na fotografia em papel.

Para Kenichi Okada (da Universidade Keyo de Tóquio) e alguns de seus colegas isso é não é verdade, pois é possível imprimir imagens com cheiros. O conceito é simples: junto com a tinta, são impressas pequenas cápsulas aromáticas. Desta forma, torna-se possível criar fotografias com aromas muito próximos aos dos objetos reais.

O projeto, batizado de Fragrance Jet II, utiliza seis fragrâncias: menta, toranja, lavanda, canela, maçã e baunilha. Infelizmente os fixadores ainda não estão gerando bons resultados, o que resulta em aromas perceptíveis por cerca de apenas um décimo de segundo (ou duas inspirações normais).

Okada afirma que este é apenas o primeiro passo nas pesquisas do grupo da Universidade de Tóquio. Ele pretende agora desenvolver um sistema automático para a aromatização das impressões, para evitar que seja necessário o controle manual de cada folha a passar pela impressora.

O futuro é aromático

Por enquanto, a tecnologia de aplicação de cheiros aos filmes, jogos e publicidade ainda é pouco desenvolvida, mas é necessário afirmar que o desenvolvimento caminha a passos largos. O grande empecilho para a inserção destas tecnologias nas casas deve ser o preço, já que são necessários aparelhos e essências com constante reposição.

Mesmo assim, estima-se que, em menos de uma década, várias salas de cinema já estejam trabalhando com sessões 4D aromáticas. Logicamente este tipo de sessão deve chegar aos poucos e com preços elevados, mas assim como aconteceu com o cinema 3D, os preços podem baixar ao mesmo tempo em que a tecnologia é popularizada.

.....

E você, o que pensa sobre a possibilidade de sentir cheiros enquanto joga seus games favoritos ou assiste aos filmes mais legais? Conte para o Baixaki em que situação você acha que os cheiros poderiam ser mais interessantes.

quinta-feira, 24 de março de 2011

Como Posso saber se estou infectado por um Keylogger ou um Trojan?

Bem pessoal vamos a uma dica simples:

1° vá até iniciar depois executar ou tecle iniciar + R e digite msconfig e va até inicializar . Feito isso olhe qual arquivos q estão sendo inicializado com o windows , bem o arquivo normal eh o ctfmon.exe e outros de drivers de video etc…

Caso tenha o svchost.exe inicializando junto, pode ter certeza q tem um trojan de conexao ao seu PC ou um Keylogger, mais provavel um trojan de Porta.

Bem Caso não encontre nada lá e você acha que tem algo de suspeito, provavelmente ele está escondido da lista de processos e do msconfig, então va em executar e digita regedit e vá até

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RUN .

Veja se tem algum arquivo com o nome estranho , então delete ele .

Como posso removelo ?

1° se tiver o arquivo no msconfig desabilite ele, se ele sair do msconfig o trojan já não estará mais ativo, caso ele volte ai já eh problema mais não se desespere tecle ctrl + alt + del e vá atá processos e procure o nome suspeito por lá? até encotralo. Após encontralo finalize ele e vá até a pasta onde ele se encontra e delete ele, caso ele não delete ai vc vai fazer um bat.

Como que eu posso criar esse Bat ?

1° abra o bloco de notas e digite :

@echo off

cls

taskkill /f /im “processodovirus.exe”

cls

del c:\windows\system32\processodovirus.exe

exit

Bem isso eh um código bem simples em bat vamos a explicaçao:

@echo off – fecha automaticamente a janela

cls – limpa a tela do pront

task – processos

kill – matar

/f – force

/im – imediatamente

del – delete

exit – sair

Bem isso irá finalizar o processo e deletalo o trojan, bem o trojan as vezes pode estar rodando dentro do svchost.exe ai ele vai tar com nome de .dll vai ser mais complicado de achar ela, mais vale lembrar o svchost.exe nunca deve estar no msnconfig no Run.

1° vá até iniciar depois executar ou tecle iniciar + R e digite msconfig e va até inicializar . Feito isso olhe qual arquivos q estão sendo inicializado com o windows , bem o arquivo normal eh o ctfmon.exe e outros de drivers de video etc…

Caso tenha o svchost.exe inicializando junto, pode ter certeza q tem um trojan de conexao ao seu PC ou um Keylogger, mais provavel um trojan de Porta.

Bem Caso não encontre nada lá e você acha que tem algo de suspeito, provavelmente ele está escondido da lista de processos e do msconfig, então va em executar e digita regedit e vá até

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RUN .

Veja se tem algum arquivo com o nome estranho , então delete ele .

Como posso removelo ?

1° se tiver o arquivo no msconfig desabilite ele, se ele sair do msconfig o trojan já não estará mais ativo, caso ele volte ai já eh problema mais não se desespere tecle ctrl + alt + del e vá atá processos e procure o nome suspeito por lá? até encotralo. Após encontralo finalize ele e vá até a pasta onde ele se encontra e delete ele, caso ele não delete ai vc vai fazer um bat.

Como que eu posso criar esse Bat ?

1° abra o bloco de notas e digite :

@echo off

cls

taskkill /f /im “processodovirus.exe”

cls

del c:\windows\system32\processodovirus.exe

exit

Bem isso eh um código bem simples em bat vamos a explicaçao:

@echo off – fecha automaticamente a janela

cls – limpa a tela do pront

task – processos

kill – matar

/f – force

/im – imediatamente

del – delete

exit – sair

Bem isso irá finalizar o processo e deletalo o trojan, bem o trojan as vezes pode estar rodando dentro do svchost.exe ai ele vai tar com nome de .dll vai ser mais complicado de achar ela, mais vale lembrar o svchost.exe nunca deve estar no msnconfig no Run.

Doze dicas para controlar o PC remotamente

Tudo o que você precisava naquele momento era de uma forma de teletransporte. Seis da tarde, congestionamento total, o chefe esperando pela apresentação que ficou em casa.

Ok, não será possível desintegrar você até lá, mas seu PC pode fazer o caminho inverso sem apelar para a ficção científica. Com uma boa ferramenta de acesso remoto, dá para ter à mão todos os arquivos e programas quando você está no escritório, espera o dentista ou amarga aquele atraso no aeroporto. Tanto faz se é para trabalhar ou se divertir vendo um vídeo ou curtindo as músicas do HD. Entre as boas opções de programas de acesso remoto estão o Ultr@VNC (www.info.abril.com.br/download/3531.shtml) e o logMeIn Pro (www.info.abril.com.br/download/5099.shtml). Confira, a seguir, 12 dicas para ter controle total sobre um PC remoto.

1. Desvio no roteador

Para quem tem um roteador em casa, o acesso remoto a serviços em um PC pode exigir um redirecionamento. Por exemplo, para usar o Ultr@VNC será preciso redirecionar o IP externo da rede (que fica com o roteador) para o micro rodando o programa de acesso remoto Ultr@VNC, nas portas TCP/IP configuradas no programa — normalmente as de número 5800 e 5900. Para fazer isso, é necessário mexer na configuração do roteador. Dependendo do fabricante, o ajuste fica em um local diferente, além de ter nome distinto. Nos modelos da D-Link, o ajuste é normalmente chamado de Virtual Server. Já nos da Linksys, é denominado Port Range Forward. Em todos os casos, você terá de definir a porta TCP/IP a ser roteada e o endereço IP interno (ou seja, da rede local) da máquina que roda o Ultr@VNC.

2. Endereço fixo

Outro truque importante para facilitar o acesso remoto é configurar um DNS dinâmico. Normalmente, isso é feito no roteador. Praticamente todos os modelos recentes desse tipo de hardware contam com suporte a alguns provedores de DNS dinâmico. Esse serviço fornece um endereço fixo (por exemplo, infolab.no-ip.info), que aponta para um IP de uma conexão que tenha IP dinâmico. Assim, fica possível acessar a máquina não pelo endereço IP, mas pelo nome fornecido pelo DNS dinâmico. Entre os melhores serviços desse tipo estão o DynDNS (www.dyndns.com) e o No-IP (www.no-ip.com). Normalmente, a configuração do DNS dinâmico nos roteadores fica entre os ajustes básicos, como na seção Setup > DDNS dos roteadores Linksys, ou Tools > DDNS, em muitos roteadores D-Link.

3. P2P a distância

Os bons programas de compartilhamento de arquivos contam com recursos para ficar de olho nos downloads a distância. No eMule (www.info.abril.com.br/download/3111.shtml), clique no botão Preferências e acesse a seção Servidor Web. Marque ativar e anote o número da porta TCP/IP, que terá de ser redirecionada para a máquina pelo roteador da rede (se houver um). Já no uTorrent (www.info.abril.com.br/download/4661.shtml), o cliente oficial do protocolo BitTorrent, baixe o pacote web em www.info.abril.com.br/download/5135.shtml. Descompacte o arquivo, clique no arquivo webui.zip e tecle Ctrl+C. Abra o menu Iniciar, escolha Executar, digite %AppData%uTorrent e clique em OK. Agora, cole (com Ctrl+V) o arquivo na pasta que foi aberta. No uTorrent, acesse Options > Preferences > Advanced > WebUI. Marque a opção Enable Web Access e pronto.

4. Controle remoto embutido

O Windows conta com um recurso de acesso remoto embutido, chamado Remote Desktop. É bem simples usá-lo. Clique com o botão direito do mouse no atalho Meu Computador (você pode acessá-lo no menu Iniciar) e escolha Propriedades. Acesse a aba Remoto e marque o item Permitir que Usuários se Conectem Remotamente a Este Computador. Se quiser restringir os usuários da máquina que terão acesso remoto, clique no botão Selecionar Usuários Remotos e, na janela que aparece, pressione Adicionar, escolhendo em seguida o usuário que poderá acessar o PC a distância. É importante lembrar que os usuários com acesso remoto devem ser configurados para utilizar senha para o login do Windows. O cliente do Remote Desktop fica no menu Acessórios. Será preciso saber o IP da máquina remota. No caso de uso de roteadores, ainda será necessário redirecionar a porta TCP/IP 3389, usada pelo protocolo do Remote Desktop.

5. Documentos online e offline

Para quem trabalha em vários lugares, uma boa opção é manter os documentos online, de forma completa e atualizada. Para isso, há algumas opções. O plug-in GDocs (www.info.abril.com.br/download/5137.shtml) para o OpenOffice faz a sincronia automática para esse pacote de escritório com o serviço Google Docs. Depois de instalar o plug-in, clicando nele duas vezes, pressione o botão Import from Google Docs e preencha suas informações de login e senha no serviço. Para enviar um documento de volta para o Google Docs, clique no botão Export to Google Docs. Já para o Microsoft Office, existem os plug-ins do Zoho Office (www.zoho.com), que funcionam de forma semelhante ao do OpenOffice só que, claro, com os serviços do Zoho.

6. Foto do desktop

Para professores, pais e administradores de rede, pode ser interessante visualizar o que se passa no desktop dos alunos, filhos e PCs da rede, evitando o uso indevido do computador. Há diversas opções de software para essa tarefa, mas uma das melhores é o Hidden Camera (www.info.abril.com.br/download/5136.shtml). Esse software permite monitorar tanto o desktop de um usuário quanto sua webcam. É possível visualizar imagens de até 256 máquinas, simultaneamente, com a tela do Hidden Camera ficando dividida para mostrar todos os desktops ao mesmo tempo. Também é possível capturar imagens dos desktops remotos ou ainda mandar mensagens para um dos usuários. O programa tem uma instalação simples e única, com uma opção no começo do processo, indicando se o PC a ser configurado é do supervisor ou de um usuário da rede.

7. Desligue o PC

Você deixou um programa em processamento e a tarefa foi concluída. Que tal desligar o micro a distância? O freeware Poweroff (www.info.abril.com.br/download/5134.shtml) faz esse trabalho. É preciso instalá-lo como serviço na máquina que será alvo do controle remoto. Depois, no micro remoto, rode o Poweroff e escolha o IP do PC que recebeu a instalação como serviço. Além de desligar o computador, é possível reiniciá-lo, rodar um comando específico, desligar o monitor, entre outras ações. A porta TCP/IP de acesso é definida pelo usuário, e, como é padrão na maioria dos programas de acesso remoto, precisa ser redirecionada no caso da máquina a ser controlada estar numa rede.

8. E-mail no esquema

Se nenhum programa de acesso remoto normal funciona em sua conexão à internet, uma última solução pode ser usar uma conta de e-mail como intermediária do acesso remoto. É o que propõe o programinha GetByEmail (www.info.abril.com.br/download/5138.shtml). Esse software lembra um cliente para servidores FTP. A diferença é que a navegação pelas pastas do micro remoto é feita pelo envio e recebimento de e-mails. Apesar de uma certa lentidão, o programa quebra um galho para quem tem conexões completamente incompatíveis com acesso remoto. Um lembrete: é sábio criar uma conta de e-mail especificamente para uso com o GetByMail, evitando a utilização de endereços pessoais ou de trabalho.

9. Corte e cole na web

Existem bons programas para manter um registro dos textos copiados para a área de transferência do Windows. Mas e para acessar essas informações de qualquer lugar? Nesse caso, é necessário recorrer a um serviço com um nome sugestivo, o ControlC (http://controlc.com). Apesar de, até o fechamento da edição, o serviço estar em fase beta, era possível se inscrever usando o código beta4040 na hora do registro. O programinha instalado no computador para fazer o upload do que for copiado é bem leve e dispensa configurações (exceto pelo login e senha no serviço). O acesso aos itens copiados é feito somente pela web, não existindo sincronia de dados.

10. Pastas em sincronia

Um utilitário adquirido pela Microsoft é uma arma poderosa para sincronizar arquivos com o micro de casa. Trata-se do FolderShare (www.info.abril.com.br/download/4404.shtml). Basta instalá-lo em todas as máquinas que serão usadas e definir uma pasta a ser sincronizada. Os PCs deverão usar o mesmo login e senha para que a sincronia seja efetuada. Também é possível acessar arquivos da máquina remota, indo ao site oficial do produto e usando o login cadastrado. O FolderShare faz a configuração de portas TCP/IP automaticamente, pelo protocolo UPnP (Sigla de Universal Plug and Play, conjunto de protocolos de rede).

11. FTP doméstico

Uma das formas mais tradicionais de ter acesso remoto aos arquivos de um computador é usar um servidor FTP. Além de antigos e bem estabelecidos, esses servidores também dispensam aplicativos para o PC cliente, já que, em último caso, o Windows conta com um software de acesso a FTP embutido (que roda teclando-se ftp, na linha de comando). Para montar um servidor de FTP, é preciso ter um software dedicado a esse fim, como o Filezilla Server (www.info.abril.com.br/download/5139.shtml). Além disso, depois de configurar o Filezilla Server, é necessário redirecionar a porta TCP/IP de número 21 para a máquina com o servidor de FTP, caso a máquina esteja em uma rede.

12. Winamp sob controle

Apesar de não contar com a fama de outrora, o Winamp ainda é um dos melhores tocadores de MP3 e traz diversos plug-ins interessantes. Dois deles são relacionados ao acesso remoto ao programa. O BrowseAmp (www.info.abril.com.br/download/3589.shtml) permite controlar a distância as músicas tocadas em um computador. É útil, por exemplo, para fazer a programação sonora em ambientes ou eventos. Já o Winamp Remote, que pode ser baixado durante a instalação do Winamp, faz o streaming remoto de músicas e vídeos na biblioteca do programa. Após a instalação do Winamp Remote, será preciso criar um login e uma senha, para acessar as músicas e vídeos no sitewww.winamp.com/remote.

segunda-feira, 21 de março de 2011

AVG Anti-Virus Free 2011 10.0

O AVG Anti-Virus Free, campeão de downloads no Baixaki, está mais inteligente, rápido e leve no seu computador. Ele é o primeiro antivírus gratuito com a tecnologia Zero-Day Threat, ou seja, um antivírus dedicado a identificar ameaças por comportamento. Assim, não é necessário esperar para que um malware entre em ação para identificá-lo.

A qualidade do antivírus está melhor, comparada até mesmo com os produtos pagos da mesma desenvolvedora (caso do Internet Security) e também com softwares pagos concorrentes. Como os desenvolvedores afirmam, esta é a versão para recolocar o AVG no topo dos softwares antivírus. A detecção do modo Zero-Day era algo importante que faltava. Agora, com essa melhoria, o AVG tem tudo para cobrir essa carência.

Além dessa nova funcionalidade, o AVG está mais rápido. A varredura da versão 2011 está três vezes mais rápida do que a das versões anteriores. E ela também está mais inteligente: tem prioridade alta enquanto você não está no computador e prioridade reduzida para não comprometer a execução de outras tarefas.

Download

Avira AntiVir Personal Edition Classic 10.0

Embora manter o computador protegido de ameaças seja algo essencial para o bom funcionamento do sistema, não é todo mundo que está disposto a pagar caro por um software especializado na função.

Felizmente podemos contar com alternativas como o Avira AntiVir Personal Edition Classic, software conhecido pela proteção completa que fornece ao computador, sem que seja preciso pagar nada por isso. O programa chega agora à versão 10, com uma série de novidades para deixar sua máquina blindada contra a ameaça de códigos maliciosos.

Download

Everest Ultimate Edition 5.5

O Everest Ultimate Edition é um programa completo de diagnóstico de seu computador. Ele exibe as características do hardware, oferece parâmetros para comparação, gera e exibe relatórios e apresenta alguns aspectos do que está ocorrendo em tempo real em seu computador (como processos em andamento).

Com o uso deste programa, você tem acesso às informações técnicas de seus softwares, placa-mãe, placas de vídeo, HD, memórias, monitor, etc. de forma muito mais completa e detalhada do que o sistema de informações do Windows. Adicionalmente, ele faz testes comparativos com as memórias, monitora a temperatura do computador (processador, placa-mãe, cooler) e cria relatórios contendo todas as informações da sua máquina.

O programa ainda gera relatórios com informações previamente selecionadas e esse processo é bem simples, você escolhe o aspecto no qual deseja um relatório (entre os disponíveis do programa), ele levanta os dados e gera o resultado automaticamente.

Download

IObit Unlocker 1.0 Beta

Um problema muito comum enfrentado pelos usuários na hora de renomear ou deletar um arquivo do computador é quando o Windows bloqueia o documento e impede tais operações. Isso normalmente acontece quando o arquivo em questão está sendo utilizado por alguma aplicação ou quando algum processo do próprio sistema o mantém aberto de alguma maneira.

A dor de cabeça começa quando o usuário não consegue identificar o aplicativo que está utilizando do documento. Para ajudar a resolver esse tipo de problema, o IObit Unlocker foi criado.

Trata-se de uma aplicação que desbloqueia os arquivos que estão sendo processados, independente do software que o está utilizando. Com ele, fica bem mais fácil renomear e apagar qualquer documento presente no disco rígido.

Download

quinta-feira, 17 de março de 2011

Esconder um arquivo .rar dentro de uma foto .jpeg

Vou mostrar pra vocês um truque pouco conhecido, mas que pode ser muito útil em

certas situações: esconder um arquivo compactado .rar dentro de uma foto .jpeg. Isso

permite:

~> Mandar arquivos escondidos, sem que ninguém saiba. O arquivo .rar pode também

conter uma senha de abertura, que não poderá ser quebrada por força bruta pois o

arquivo "é" uma foto.

~> Mandar arquivos pequenos sem se preocupar com hosts. O Imageshack permite, por

exemplo, arquivos com até 1.5MB e o FreeImageHosting, arquivos de até 3MB.

~> Guardar arquivos perigosos (testes de vírus, arquivos contaminados) e/ou que não

devem "existir" para outras pessoas que usam o PC (banco de dados com senhas,

diario secreto, etc...).

A técnica é bem simples, e exige o seguinte:

~> Windows

~> Algum conhecimento do prompt de comando

~> Winrar instalado

~> Arranje os arquivos que você queira unir. Como exemplo, eu peguei um arquivo

testoexemplo.txt e um fototeste.jpg

~>Cole esses dois arquivos em alguma lugar conhecido e que seja mais facil de

encontra-los. Isso porque usaremos o Prompt de comando. (Exemplo: Eu criei um pasta

em Meus documentos com o nome Teste, e colei os arquivos dentro da pasta)

~> Compacte o arquivo .txt unsando o programa do winrar. Depois do arquivo

compactado renomeie o arquivo .rar, só para ficar com o nome diferente (Exemplo:

teste.rar)

~> Abra agora o Prompt de comando, vá em Iniciar > programas > acessórios > Prompt

de comando

~> Usando o Prompt de comando navegaremos até a pasta onde se encontra os arquivos

.rar (que compactamos) e a foto.

para navegarmos entre as pastas, use o comando "cd"

Por Exemplo: cd "nome da pasta"

para eu navegar até a pasta "teste" que eu criei fiz assim:

cd meus documentos (windows vista: cd documents)

cd teste

Veja o exemplos nas ilustrações

~> depois de navegar até as pastas usando o Prompt de comando digite:

copy /v /b fototeste.jpg+teste.rar resultado.jpg

(atenção: digite o comando do mesmo geito que está ai, com espaços e tudo mais)

Citação:

fototeste é a imagem a ser mostrada. Cuidado com a extensão: algumas fotos podem ser

jpeg, png.

teste.rar é o arquivo .rar que será unido.

resultado.jpg é o arquivo resultante da união que será criado.

Explicação do comando: copy manda copiar o arquivo. /v é um parâmetro para verificar

se foi corretamente copiado. /b indica uma cópia binária, o que permite que se unam os

arquivos .jpg e .rar em um só.

~> Agora, volte para a pasta contendo o arquivo resultado.jpg e o abra com dois cliques:

você verá a foto normalmente, no visualizador de imagens do windows. O Windows

Explorer mostrará a foto normalmente, com miniatura e tudo.

~> De um clique com o botão direito na foto, va em "abrir com" e selecione o winrar.

Adivinhem: lá está, secretamente escondido, um arquivo .rar contendo todos os seus

segredos!!! Seu diário secreto, suas senhas para sites pornográficos, etc, etc!!!

~> A foto agora pode ser postada na internet sem nenhum problema.

VLW

Deep Freeze V6.3

O Deep Freeze "congela" o computador e desta forma, qualquer alteração feita no mesmo é desfeita após a reinicialização. Isso impede que qualquer tipo de alteração, instalação não desejada, desconfiguração ou invasão sejam desfeitas após a reinicialização da máquina. O computador fica protegido de vírus, spywares, malwares e outras pragas virtuais, bem como de usuários descuidados, que desconfiguram o computador ou que instalam, sem saber, softwares que deixam a máquina lenta e com problemas de travamento constantes.

É indicado para todos os tipos de usuários e, principalmente para as pessoas que acessam a internet, pois uma vez na rede é quase impossível impedir a entrada de vírus e a instalação de programas invisíveis (que copiam senhas de bancos, por exemplo). Você nunca mais vai precisar se preocupar com a segurança dos seus dados pessoais.

O Deep Freeze não é um antivírus e por isso não precisa ser atualizado diariamente. Além disso, é um software leve que não prejudica a performance do computador.

Tamanho: 52.7 mb

Servidor: Mediafire

Hide IP Easy 4.1.6.8

Hide IP Easy – um programa para garantir a Internet, substituindo o seu endereço IP real para outro. Simples e bastante simples – apenas um clique e seu endereço IP real será escondido, clique em Avançar e endereço IP muda mais uma vez, assim, um terceiro clique, você pode retornar o seu endereço real.

Informaçoes :

Tamanho: 1,66 mb

Servidor : mediafire

Platunim Hide IP V2.1.1.8

Preocupado com privacidade na Internet? Gostaria de ocultar seu endereço IP? Hide IP Platinum é o software que você procurava. Ele encontra um servidor proxy disponível e o configura automaticamente. Não há mais para se preocupar.

Servidor : Mediafire

Tamanho: 1,55 mb

Recuva 1.3.8

Músicas e arquivos em geral que você achou que tinha salvado antes de fazer a formatação e só depois deu por falta, ainda não estão perdidas. Basta efetuar a varredura do HD com o Recuva antes de armazenar qualquer coisa, para procurar qualquer tipo de arquivo que foi perdido ultimamente.

O funcionamento desse tipo de programa é muito simples: ao deletar um arquivo, você envia a seguinte informação para o seu computador: “este espaço do disco rígido poderá ser usado se necessário”. Portanto o arquivo continua ali até que algum outro ocupe seu espaço. O Recuva recupera apenas os arquivos que ainda não foram sobrescritos por outros dados quaisquer.

Então salva tudo que eu perdi?

Pode acontecer de um arquivo ter sido parcialmente sobrescrito e, nesse caso, ao efetuar sua recuperação ele virá com defeito.

O próprio software indica as chances de que o arquivo seja recuperado, através do marcador State. Arquivos em plenas condições de recuperação são marcados comoExcellent; Poor significa que partes deles poderão ser perdidas na recuperação eVery Poor equivale a dizer: dados irrecuperáveis.

quarta-feira, 16 de março de 2011

Chiave 1.0

Chiave é um programa pequeno, de visual moderno e fácil de ser usado, que criptografa qualquer tipo de arquivos e pastas. Assim você protege tudo com senha, deixando arquivos privados livres da ação de gente não autorizada. Quando você for usar o que está bloqueado, faz o desbloqueio pelo próprio programa, insere a senha e, pronto, tudo estará como antes.

O programa é inteligente e conta com opções simples, porém efetivas, para proteger e desproteger arquivos. É possível desbloquear arquivos em massa ou individualmente por meio de um simples duplo clique sobre ele.

Download

Facebook Fast Search 1.0

O número de usuários do Facebook cresce em todo o mundo e a rede criada por Mark Zuckerberg já ultrapassou os 500 milhões de usuários ao redor do globo. Se você é mais um dos que já embarcaram nesta onde também crescente aqui no Brasil, conheça uma extensão para o Chrome que facilita a busca na rede.

O Facebook Fast Search é um complemento que utiliza o sistema de buscas do Google para pesquisar somente no Facebook. Com ele você pode encontrar pessoas, páginas, aplicativos e tudo mais o que puder ser encontrado em uma das maiores redes sociais do mundo.

Download

DVD Decrypter 3.5.4.0

O DVD Decrypter é um aplicativo capaz de copiar os conteúdos de DVDs e criar imagens para que você tenha uma cópia de segurança desses discos. O programa consegue criar uma imagem para qualquer tipo de DVD e também gravá-la. É importante para que você mantenha uma cópia de segurança dos seus DVDs originais, por exemplo.

As imagens criadas podem ser visualizadas com programas como PowerDVD e WinDVD, por exemplo. Também é possível criar imagens menores, retirando extras indesejados como trailers.

Com o gravador do DVD Decrypter, você pode criar DVDs e assisti-los em seu aparelho convencional compatível com diversos formatos (DVD-R, DVD-RW, DVD+R, DVD+RW, DVD+R DL e DVD-RAM). Se você não possui gravador de DVDs, isso não o impede de curtir um filme, pois o DVD Decrypter também grava vídeos em CDs comuns nos formatos VCD, SVCD e DivX.

Download

DVDFab HD Decrypter 8.0.8.0 Beta

DVDFab HD Decrypter é um programa simples de ser usado, por meio do qual é possível realizar cópias de segurança do conteúdo de DVDs e Blu-rays.

Este software é capaz de realizar a cópia de discos completos ou então de parte deles - por exemplo, você pode escolher copiar apenas o filme principal, ao invés de todo o conteúdo. Ele também consegue criar backups de DVDs protegidos.

Faça backups de seus filmes

Na aba à esquerda da tela encontram-se todas as opções disponíveis no programa. Infelizmente, nesta versão gratuita só estão habilitadas os recursos para cópia de um DVD completo ou do filme principal. Escolha aquele que se adapta à sua necessidade e siga adiante com o uso do programa.

Porém, na versão de testes do programa completo, você terá acesso a todas as opções do programa DVDFab HD Decrypter, o que lhe possibilitará ferramentas avançadas para realizar diversos tipos de cópias de seus DVDs, para que assim você possua cópias de segurança de seus discos.

Teste da versão completa

Para testar a versão completa, você tem à sua disposição as oito opções do programa para usá-las por um determinado tempo. Assim, é possível dividir um DVD-9 em dois DVD-5 com 100% de qualidade, personalizar a cópia de um DVD com legendas e menus criados por você, podendo ser diferente do original.

Download

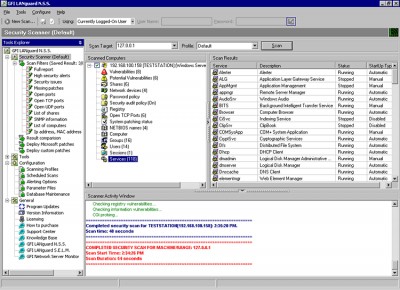

ESCANEAR E INVADIR PCS COM LANGUARD

GFI LANguard realiza varreduras de rede utilizando bases de dados de verificação de vulnerabilidade baseada em OVAL e SANS Top 20, fornecendo mais de 15.000 avaliações de vulnerabilidade em sua rede, incluindo qualquer ambiente virtual, é digitalizado. GFI LANguard permite analisar o seu estado de segurança de rede e tomar medidas antes que seja comprometida.

ARQUIVO: RAR

TIPO: SCANNER

VERSÃO: 9.6 (2011)

VERSÃO: 9.6 (2011)

TAMANHO: 104.55 MB

SERVIDOR : FILESERVE

Marcadores:

Dicas,

Programas Hackers,

Tutoriais,

Videos

Download - Fake Webcam v3.9.0 + Crack

Descrição

Transmita/Reproduza vídeos e filmes em comunicadores instantâneos como MSN, Yahoo e AOL ao invés de utilizar uma webcam. Fake Webcam pode transmitir vídeos e filmes do seu messenger como se fosse uma webcam de verdade! E você não precisa ter uma webcam para isso!

Power Spy

Sinopse:

Power Spy é um keylogger invisível que monitora e-mails e comunicadores instantâneos como um espião. O software grava todas as tecladas digitadas no MSN Messenger, Windows Live Messenger, ICQ, AIM, Yahoo! Messenger e Skype.

Além disto, também é possível monitorar sites visitados, e-mails, documentos e janelas abertos, senhas digitadas e aplicativos executados. Power Spy pode ser usado junto com uma webcam para tirar “snapshots” em intervalos, funcionando como uma câmera de vigilância.

Informações do Programa

Categoria: Keyloggers

Fabricante: Ematrixsoft

Tamanho: 5 Mb

Formato: Rar

Idioma: Inglês

Aprenda a criar cracks

Um tutorial para quem tem curiosidade de como são feitos os crack’s de softwares.Já acompanha os programas necessários. Muito bom, vale conferir!!!

Estilo: Aplicativos

Tamanho: 2 MB

Formato: Rar

Idioma: Português

Servidores: Rapidsahre

Icecold Reloaded

Imagine Uma Ferramenta Para Você Impedir Que Esses Amigos Chatos Do Msn Não Consiga Entrar?

Apresenta ICECOLD + RELOADED

Configurações:

Bom pessoal... Programa muito simples de usar...

Para freezar o msn de alguém, é só colocá-lo e clicar em Freezar...

Mas para isto, a pessoa deve estar fora do msn, pois ela não conseguirá entrar...

Para desfrezar, tem o outro botão que desfreeza... Simples...

Tamanho : 6.11 KB

Hospedador: 4-share

Desabilite seu antvirus p/ q o programa funcione.

testado e aprovado por DN@-adm

obg.

Desabilite seu antvirus p/ q o programa funcione.

testado e aprovado por DN@-adm

obg.

terça-feira, 15 de março de 2011

Prorat v2.1 Special Edition

Se as versões do Prorat já erão boas imagine agora o Prorat v2.1 S.Edition. Um trojan de conexão reversa e com suporte a idioma português e contendo inúmeras funções, desde abri a bandeja de cd, ver a tela do pc da vítima e até da um format: c:/ . Realmente é um bom trojan para se brincar.

Gratuito

Tamanho: 3.5 MB

Sistema: Windows Xp, Windows Vista.

Empresa: Prorat.net

fonte : invasao hacking

A-mac address 5.4 + serial

Com a-Mac Address Change altere o endereço do seu Mac em segundos. Ele exporta os resultados para uma lista em formato TXT. Trabalha com qualquer rede, com placas Ethernet e exibe informações detalhadas.

Muito usando para quem prescisa mudar de identidade da placa de rede. Compatível com todas as placas de rede.

Hospedagem: Easyshare

Tamanho: 1.3 Mb

Msn Hacker V 5.0 Fix – Indetectavel

Ola pessoal, Como eu disse que estava programando um novo Msn Hacker com a interface do Msn 2009, Quero avisar a todos que ele ja esta pronto e totalmente indetectavel, você nao precisará passar o themidacomo na versão antiga V 4.0 para deixar indetectavel.

Esta versão e simplismente perfeita e não e necessário fazer conexão reversa para que você receba os dados de login da vitima, Você nao precisará tambem de usar seu ip ou conta No-IP pois o programa envia tudo isso para seu endereço de email como se fosse um keylogger mais como eu disse INDETECTAVEL hehe.

Server idêntico ao Msn 2009.

Email com os dados digitados:

Como Funciona: O programa funciona como se fosse um Msn portatil (Só executar não precisa de instalação), apos a vitima clicar no server o arquivo msnmsgr.exe encontrado na pasta C:\Arquivos de programas\Windows Live\Messenger e automaticamente substituido por um outro arquivo do mesmo nome, mas fazendo com que quando a pessoa abra o Windows Live Messenger em vez de rodar o original e rodado o nosso Windows Live Messenger falso onde ela irá digitar os dados de login e senha que serão automaticamentes enviados para seu endereço de email configurado no server. Após a pessoa digitar os dados e clicar em Entrar o programa se fecha sozinho como se nao estivesse funcionado e como o arquivo msnmsgr.exe foi substituido pelo nosso a pessoa terá que instalar o msn dinovo para que ele volte a funcionar normalmente na maquina hehe enquanto ela nao entra no msn pois ele vai ser desinstalado apos clicar no server, voce podera pegar os dados de login e senha da vitima e alterar como quiser.

Video:

Tamanho: 533 KB

Sistema: Windows Xp/Me/2000/7/Vista

Empresa: IH Software – Invasaohacking.com

Hacker, Cracker ou Phreaker? O que são, afinal?

Frequentemente, pessoas comuns e até mesmo profissionais recém chegados ao mundo da tecnologia me questionam sobre os termos; hacker, cracker e phreaker. Embora muitas pessoas achem que são sinônimos, a realidade é bem diferente.

No centro da palavra hack, em inglês, está a referência ao duro trabalho dos carpinteiros e escultores que, fazendo uso de ferramentas adequadas, iam eliminando lascas da madeira até que tomasse a forma desejada. Se levarmos o mesmo conceito para a informática, encontraremos o hacker que nada mais é do que um exímio profissional que, meticulosamente, faz um trabalho similar, só que com softwares, buscando soluções perfeitas.

Um hacker, na verdade, é um profissional apaixonado que busca exercitar e aprimorar seus conhecimentos em diversos domínios da informática, sempre desafiando-se a fazer algo melhor e com perfeição. Exitem legiões deles.

Podemos tomar como exemplos bem conhecidos de hackers o próprio Richard Stallman, criador da Free Software Foundation (FSF), bem como o tão conhecido Linus Torvalds, criador do Linux.

Com o passar do tempo, alguns hacker começaram a invadir sistemas, transpondo suas barreiras de segurança, o que exige grande conhecimento. Desde então, o termo hacking e/ou hacker passou a referenciar estas atividades. Mas a comunidade dos verdadeiros hackers apenas usam o termo para definir aqueles que agem de forma ética.

Já para os invasores cujo as reais intensões são, de fato, prejudicar ou danificar sistemas, o termo cracker (quebrador) foi empregado. Eles têm, na maioria, o conhecimento de um hacker, mas agindo totalmente de meneira criminosa. Existe inclusive a expressão "Black Hat" para referenciá-los, diferentemente da expressão "White Hat" cujo indica os hackers do bem. Muitos deles, hoje, são especialistas em segurança.

Existe ainda um outro grupo conhecido com phreakers, ou phone freak (maníaco por telefone). Uma turma muito ativa nos anos 80 e que tinha como objetivo burlar sistemas telefônicos e realizar chamadas grátis ou alterar configurações de alguma linha. Eram cracker especializados no segmento. Nos anos 90, porém, perderam um pouco sua notoriedade devido a introdução dos sistemas digitais.

Os phreakers, no entanto, evoluíram e hoje são os responsáveis por invadir celulares sofisticados, burlar ou interceptar ligações de telefonia IP, dentre outras atividade. O objetivo é o mesmo, tentar tirar proveito da linha de terceiro fazendo uso indiscriminado e sem pagar nada por isso.

segunda-feira, 14 de março de 2011

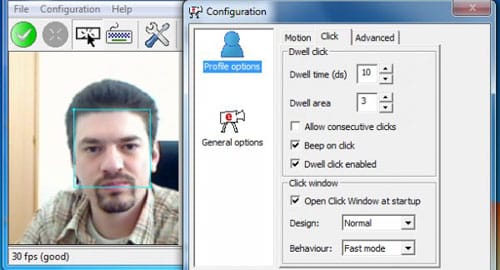

Utilize o mouse com movimentos de seu rosto

Este software traz uma nova funcionalidade capaz de controlar o ponteiro do mouse, utilizando movimentos de sua cabeça, e funciona apenas em computadores que utilizam uma webcam.

Basicamente, você precisa configurar sua webcam antes de utilizar o programa eViacam. É muito importante que você a configure no modo manual de exposição e ajustar os parâmetros de forma a obter cerca de 25 fps ou mais. A maior parte das câmeras modernas conseguem trabalhar até 30 fps.

Basta apontar a webcam para o seu rosto que ela irá capturar os movimentos que realizar com sua face. Aí, é só se movimentar para que o mouse também se movimente nos eixos x e y.

Para clicar, basta que você mantenha o mouse posicionado na mesma posição por alguns instantes, que o software irá gerar cliques automaticamente. Bom trabalho!

Languard port scarnner

Descrição: Port Scanner profissional, com diversos recursos. Pode ser usado para, de uma única vez, varrer toda uma faixa de IPs, apontando quais os serviços comuns a todas as maquinas mas, principalmente, quais portas diferentes foram encontradas nas estações. Isso é excelente para detectar trojans.

*Tamanho: 23MB

Pegando IP pelo bate papo

Entre em um chat (Bate Papo) e escolha uma vítima...de exemplo vou chamar a vítima de marcos. Selecione a opção: "só receber mensagens de"; e fique falando com o marcos...

Abra o prompt do DOS e digite arp -a (quando fizer isso eh melhor que esteja com

icq e outros programas de rede fechados...feche outros sites tbm..) agora tecle

enter...aparecerá vários ips... Normalmente o segundo é o da vitima...para ver

se não está pegando seu proprio ip abra o iniciar va em executar e depois

escreva winipcfg...confira se todos os ips do winipcfg naum estão na lista se

estiverem não pegue nenhum desses...

Agora que vc tem o ip do cara nuke ele ou invada...hahaha

MSN Virus Removal.

O MSN Virus Remover é um antivírus específico para o programa de mensagens instantâneas MSN. Grátis, o programa é fácil de usar e promete acabar com os vírus que infectam o Menssenger

Você quer ficar em contato com os amigos e a família. O Windows Live Messenger é excelente para isso. O problema é os vírus específicos para o MSN são cada vez mais comuns. Alguns enganam facilmente, enviando mensagens infectadas em português aos seus contatos. O MSN Virus Remover detecta e elimina estes vírus do MSN.

Você obtém maior tranquilidade porque o MSN Virus Remover detecta mais de 11 mil tipos de vírus. Isso reduz drasticamente as chances de afetar o bom funcionamento do computador.

Se algum contato te passar arquivos ou imagens infectadas, não há tanto motivo de preocupação. É só usar regularmente o MSN Virus Remover. Não é preciso instalar. Apenas clicar no arquivo, passar ao português e começar a varredura.

Licença: Grátis

Idioma: Português BR

Desenvolvedor: Mackas Software

Tamanho : 280 KB

Servidor : Megaupload

Assinar:

Postagens (Atom)